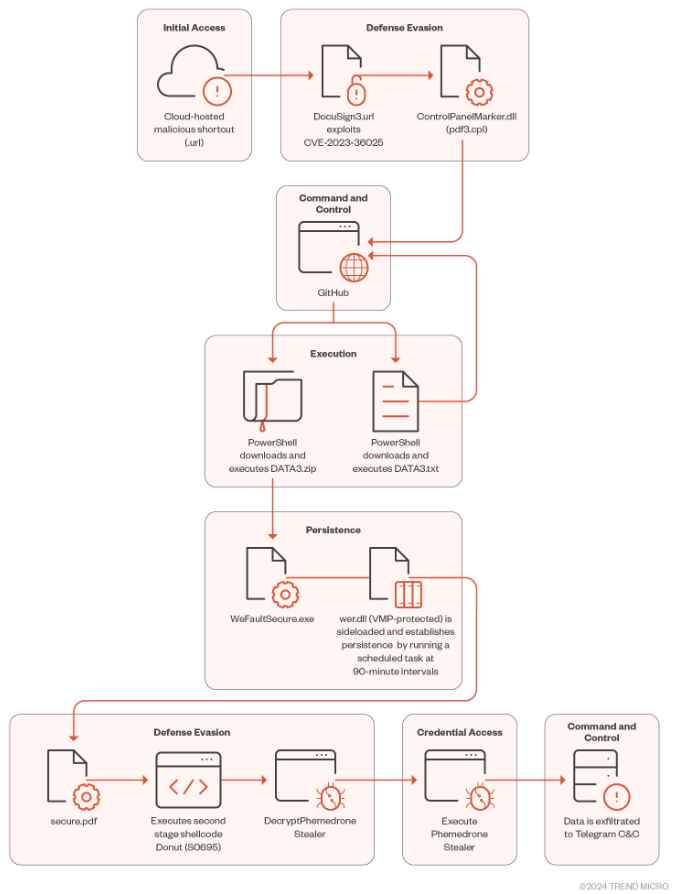

Os recentes esforços de caça a ameaças da Trend Micro descobriram a exploração ativa do CVE-2023-36025, uma vulnerabilidade no Microsoft Windows Defender SmartScreen, por uma nova variedade de malware conhecida como Phemedrone Stealer. Esse malware tem como alvo navegadores da web, carteiras de criptomoedas e aplicativos de mensagens como Telegram, Steam e Discord, roubando dados e enviando-os para invasores via Telegram ou servidores de comando e controle. Phemedrone Stealer, um roubo de código aberto escrito em C#, é mantido ativamente no GitHub e no Telegram.

O CVE-2023-36025 surge de verificações insuficientes em arquivos de atalho da Internet (.url), permitindo que invasores ignorem os avisos do Windows Defender SmartScreen usando arquivos .url criados que baixam e executam scripts mal-intencionados. A Microsoft corrigiu essa vulnerabilidade em 14 de novembro de 2023, mas sua exploração levou à sua inclusão na lista de vulnerabilidades exploradas conhecidas da Agência de Segurança Cibernética e de Infraestrutura. Várias campanhas de malware, incluindo aquelas que distribuem o Phemedrone Stealer, incorporaram essa vulnerabilidade.

ACESSO INICIAL POR MEIO DE URLS MALICIOSAS HOSPEDADAS NA NUVEM

De acordo com o relatório, isso envolve aproveitar URLs hospedadas na nuvem que são maliciosas por natureza. O artigo fornece insights sobre como essas URLs são usadas para iniciar o ataque, destacando as estratégias empregadas para distribuir o malware e penetrar nos sistemas de destino. Os invasores hospedam arquivos maliciosos do Internet Shortcut em plataformas como o Discord ou serviços em nuvem, muitas vezes disfarçados usando encurtadores de URL. Usuários desavisados que abrem esses arquivos acionam a exploração do CVE-2023-36025.

TÁTICAS DE EVASÃO DE DEFESA

O arquivo .url mal-intencionado baixa e executa um arquivo de item (.cpl) do painel de controle de um servidor controlado por invasores. Isso ignora o prompt de segurança usual do Windows Defender SmartScreen. O malware emprega a técnica MITRE ATT&CK T1218.002, usando o binário de processo do Painel de Controle do Windows para executar arquivos .cpl, que são essencialmente arquivos DLL.

- Infecção inicial por meio de arquivo .url malicioso (CVE-2023-36025): O ataque começa quando um usuário executa um arquivo de atalho da Internet (.url) mal-intencionado. Esse arquivo foi projetado para ignorar os avisos do Microsoft Windows Defender SmartScreen, normalmente disparados para arquivos de fontes não confiáveis. A evasão é provavelmente conseguida manipulando a estrutura ou o conteúdo do arquivo, fazendo com que ele pareça benigno.

- Execução de um arquivo de item (.cpl) do painel de controle: Uma vez executado, o arquivo .url se conecta a um servidor controlado pelo invasor para baixar um arquivo .cpl. No Windows, os arquivos .cpl são usados para executar itens do Painel de Controle e são essencialmente DLLs (Bibliotecas de Vínculo Dinâmico). Esta etapa envolve a técnica MITRE ATT&CK T1218.002, que explora o binário de processo do Painel de Controle do Windows () para executar arquivos .cpl.

control.exe

- Execução de um arquivo de item (.cpl) do painel de controle: Uma vez executado, o arquivo .url se conecta a um servidor controlado pelo invasor para baixar um arquivo .cpl. No Windows, os arquivos .cpl são usados para executar itens do Painel de Controle e são essencialmente DLLs (Bibliotecas de Vínculo Dinâmico). Esta etapa envolve a técnica MITRE ATT&CK T1218.002, que explora o binário de processo do Painel de Controle do Windows () para executar arquivos .cpl.

- Uso de rundll32.exe para execução de DLL: O arquivo .cpl, quando executado através de , em seguida, chama , um utilitário legítimo do Windows usado para executar funções armazenadas em arquivos DLL. Esta etapa é crítica, pois usa um processo confiável do Windows para executar a DLL mal-intencionada, evitando ainda mais a detecção.

control.exerundll32.exe

- Uso de rundll32.exe para execução de DLL: O arquivo .cpl, quando executado através de , em seguida, chama , um utilitário legítimo do Windows usado para executar funções armazenadas em arquivos DLL. Esta etapa é crítica, pois usa um processo confiável do Windows para executar a DLL mal-intencionada, evitando ainda mais a detecção.

- Utilização do PowerShell para download e execução de Payload: A DLL maliciosa atua como um carregador para chamar o Windows PowerShell, uma estrutura de automação de tarefas. O PowerShell é usado para baixar e executar o próximo estágio do ataque do GitHub.

- Execução do DATA3.txt PowerShell Loader: O arquivo , hospedado no GitHub, é um script do PowerShell ofuscado projetado para ser difícil de analisar estaticamente (ou seja, sem executá-lo). Ele usa manipulação de cadeia de caracteres e dígitos para mascarar sua verdadeira intenção.

DATA3.txt

- Execução do DATA3.txt PowerShell Loader: O arquivo , hospedado no GitHub, é um script do PowerShell ofuscado projetado para ser difícil de analisar estaticamente (ou seja, sem executá-lo). Ele usa manipulação de cadeia de caracteres e dígitos para mascarar sua verdadeira intenção.

- Desofuscação e execução do carregador hospedado no GitHub: Por meio de uma combinação de análise estática e dinâmica, os comandos de ofuscação do PowerShell podem ser ofuscados. Esse script é responsável por baixar um arquivo ZIP do mesmo repositório do GitHub.

DATA3.txt

- Desofuscação e execução do carregador hospedado no GitHub: Por meio de uma combinação de análise estática e dinâmica, os comandos de ofuscação do PowerShell podem ser ofuscados. Esse script é responsável por baixar um arquivo ZIP do mesmo repositório do GitHub.

- Conteúdo do arquivo ZIP baixado:

- WerFaultSecure.exe: Um binário legítimo do Relatório de Falhas do Windows.

- Wer.dll: Um binário mal-intencionado que é sideloaded (executado no contexto de um processo legítimo) quando é executado.

WerFaultSecure.exe

- Wer.dll: Um binário mal-intencionado que é sideloaded (executado no contexto de um processo legítimo) quando é executado.

- Secure.pdf: Um carregador de segundo estágio criptografado RC4, presumivelmente contendo mais código malicioso.

- Conteúdo do arquivo ZIP baixado:

Esse ataque é sofisticado, usando várias camadas de evasão e aproveitando processos e binários legítimos do Windows para ocultar atividades maliciosas. O uso do GitHub como uma plataforma de hospedagem para Downloads maliciosos também é digno de nota, pois pode dar uma aparência de legitimidade e pode ignorar alguns controles de segurança baseados em rede.

PERSISTÊNCIA E SIDELOAD DE DLL

O malware alcança persistência criando tarefas agendadas e usa técnicas de sideload de DLL. A DLL maliciosa, crucial para a funcionalidade do carregador, descriptografa e executa o carregador de segundo estágio. Ele usa resolução dinâmica de API e algoritmos baseados em XOR para descriptografia de cadeia de caracteres, complicando os esforços de engenharia reversa.

- Funcionalidade de DLL maliciosa (wer.dll): descriptografa e executa um carregador de segundo estágio. Para evitar a detecção e dificultar a engenharia reversa, ele emprega hash de API, criptografia de cadeia de caracteres e é protegido por VMProtect.

- DLL Sideloading Technique: O malware engana o sistema para carregar o wer.dll malicioso, colocando-o no diretório do aplicativo, um método que explora a confiança que o Windows tem em seus próprios diretórios.

- Resolução dinâmica de API: Para evitar a detecção por ferramentas de análise estática, o malware usa hash CRC-32 para armazenar nomes de API, importando-os dinamicamente durante o tempo de execução.

- Descriptografia de cadeia de caracteres baseada em XOR: Um algoritmo é usado para descriptografar cadeias de caracteres, com a chave de cada byte gerada com base em sua posição. Esse método foi projetado para complicar os esforços de descriptografia automatizada.

- Mecanismo de persistência: O malware cria uma tarefa agendada para executar regularmente WerFaultSecure.exe. Isso garante que o malware permaneça ativo no sistema infectado.

- Carregador de segundo estágio (secure.pdf): é descriptografado usando uma função não documentada do advapi32.dll, com alocação de memória e modificação manipuladas por funções do Activeds.dll e do VirtualProtect.

- Redirecionamento de execução por meio de retornos de chamada de API: O malware redireciona inteligentemente o fluxo de execução para a carga de segundo estágio usando funções de retorno de chamada da API do Windows, particularmente explorando a função CryptCATCDFOpen.

No geral, esse malware demonstra uma compreensão profunda dos internos do Windows, usando-os a seu favor para permanecer oculto e manter a persistência no sistema infectado. A combinação de técnicas utilizadas torna-o uma ameaça complexa e perigosa.

EVASÃO DE DEFESA DE SEGUNDO ESTÁGIO

O carregador de segundo estágio, conhecido como Donut, é um shellcode de código aberto que executa vários tipos de arquivos na memória. Ele criptografa Payloads sem compactação e usa a API de hospedagem CLR não gerenciada para carregar o Common Language Runtime, criando um novo domínio de aplicativo para executar assemblies. Aqui está uma visão geral de como o Donut é usado para evasão de defesa e execução de carga útil:

- Donut Shellcode Loader:

- Recursos: Permite a execução de arquivos VBScript, JScript, EXE, arquivos DLL e assemblies .NET diretamente na memória.

- Opções de implantação: podem ser incorporadas ao carregador ou preparadas a partir de um servidor HTTP ou DNS. Nesse caso, ele é embutido diretamente na carregadeira.

- Donut Shellcode Loader:

- Compactação e criptografia de Payload:

- Técnicas de compressão: Suporta aPLib, LZNT1, Xpress e Xpress Huffman através de RtlCompressBuffer.

- Criptografia: usa a cifra de bloco Chaskey para criptografia de Payload. Neste caso, apenas a criptografia é usada, sem compactação.

- Compactação e criptografia de Payload:

- Processo de execução via API de hospedagem CLR não gerenciada:

- Carregamento CLR: Donut configura para usar a API de hospedagem CLR não gerenciada para carregar o CLR (Common Language Runtime) no processo do host.

- Criação de Domínio de Aplicativo: Cria um novo Domínio de Aplicativo, permitindo que assemblies sejam executados em AppDomains descartáveis.

- Carregamento e execução do assembly: Depois que o AppDomain é preparado, Donut carrega o assembly .NET e invoca o ponto de entrada da carga.

- Processo de execução via API de hospedagem CLR não gerenciada:

O uso do Donut neste ataque é particularmente notável por sua capacidade de executar vários tipos de código diretamente na memória. Esse método reduz muito a visibilidade do ataque às medidas de segurança tradicionais, pois deixa rastros mínimos no sistema de arquivos. Além disso, o uso de táticas de execução somente de memória, juntamente com criptografia sofisticada, torna o Payload difícil de detectar e analisar. A capacidade de criar e usar AppDomains descartáveis aumenta ainda mais a evasão, isolando o ambiente de execução, reduzindo as chances de detecção por ferramentas de monitoramento de tempo de execução. Essa abordagem demonstra um alto nível de sofisticação em escapar de defesas e executar o Payload final furtivamente.

ANÁLISE DE PAYLOAD DO PHEMEDRONE STEALER

O Phemedrone Stealer inicializa sua configuração e descriptografa itens como tokens de API do Telegram usando o algoritmo de criptografia simétrica RijndaelManaged . Ele visa uma ampla gama de aplicativos para extrair informações confidenciais, incluindo navegadores baseados em Chromium, carteiras de criptomoedas, Discord, FileGrabber, FileZilla, navegadores baseados em Gecko, informações do sistema, Steam e Telegram.

COMANDO E CONTROLE PARA EXFILTRAÇÃO DE DADOS

Após a coleta de dados, o malware compacta as informações em um arquivo ZIP e valida o token da API do Telegram antes de exfiltrar os dados. Ele envia informações e estatísticas do sistema para o invasor por meio da API do Telegram. Apesar do patch para CVE-2023-36025, os Hackers continuam a explorar esta vulnerabilidade para escapar da proteção do Windows Defender SmartScreen. A campanha Phemedrone Stealer destaca a necessidade de vigilância e medidas de segurança atualizadas contra essas ameaças cibernéticas em evolução.

MITIGAÇÃO

Mitigar os riscos associados ao CVE-2023-36025 e vulnerabilidades semelhantes, especialmente no contexto da campanha Phemedrone Stealer, envolve uma abordagem de várias camadas. Aqui estão algumas estratégias-chave:

- Aplicar patches de segurança: Certifique-se de que todos os sistemas estejam atualizados com os patches de segurança mais recentes da Microsoft, especialmente o que aborda o CVE-2023-36025. A atualização regular do software pode impedir que os invasores explorem vulnerabilidades conhecidas.

- Aprimore o Endpoint Protection: Utilize soluções avançadas de proteção de endpoint que podem detectar e bloquear malwares sofisticados como o Phemedrone Stealer. Essas soluções devem incluir detecção baseada em comportamento para identificar atividades mal-intencionadas.

- Educar usuários: Realizar treinamento de conscientização de segurança para todos os usuários. Eduque-os sobre os perigos de clicar em links desconhecidos, abrir anexos de e-mail suspeitos e os riscos de baixar arquivos de fontes não confiáveis.

- Implemente medidas de segurança de rede: Use firewalls, sistemas de detecção de intrusão e sistemas de prevenção de intrusão para monitorar e controlar o tráfego de rede com base em um conjunto aplicado de regras de segurança.

- Gateways de e-mail seguros: Implante soluções de segurança de e-mail que possam verificar e filtrar e-mails maliciosos, que geralmente são o ponto de partida para infecções por malware.

- Backups regulares: Faça backup regularmente dos dados e garanta que as cópias de backup sejam armazenadas com segurança. No caso de uma infecção por malware, ter backups atualizados pode evitar a perda de dados.

- Use a lista de permissões do aplicativo: Controle quais aplicativos podem ser executados em sua rede. Isso pode impedir a execução de aplicativos não autorizados, incluindo malware.

- Monitorar e analisar logs: Analise regularmente os logs do sistema e do aplicativo em busca de atividades incomuns que possam indicar uma violação ou uma tentativa de explorar vulnerabilidades.

- Restringir privilégios de usuário: Aplique o princípio do privilégio mínimo, limitando os direitos de acesso do usuário apenas àqueles necessários para suas funções de trabalho. Isso pode reduzir o impacto de um ataque bem-sucedido.

- Plano de Resposta a Incidentes: Tenha um plano de resposta a incidentes bem definido. Tal deve incluir procedimentos para responder a uma violação de segurança e atenuar o seu impacto.

- Use gateways seguros da Web: Implante gateways da Web que possam detectar e bloquear o acesso a sites mal-intencionados, evitando assim o download de conteúdo prejudicial.

- Auditorias de segurança regulares: Realize auditorias de segurança regulares e avaliações de vulnerabilidades para identificar e resolver possíveis falhas de segurança na rede.

Ao implementar essas medidas, as organizações podem reduzir significativamente o risco de serem vítimas de campanhas de malware que exploram vulnerabilidades como CVE-2023-36025.